رایج ترین انواع بد افزار سال 2022

امروزه انواع مختلفی از بد افزار ( Malware ) وجود دارد که اکثر افراد حداقل با یکی از آن ها برخورد داشته اند. هر نرم افزار و کدی که با نفوذ به سیستم قصد استخراج اطلاعات و یا صدمه زدن به آن را داشته باشد بد افزار نامیده میشود.

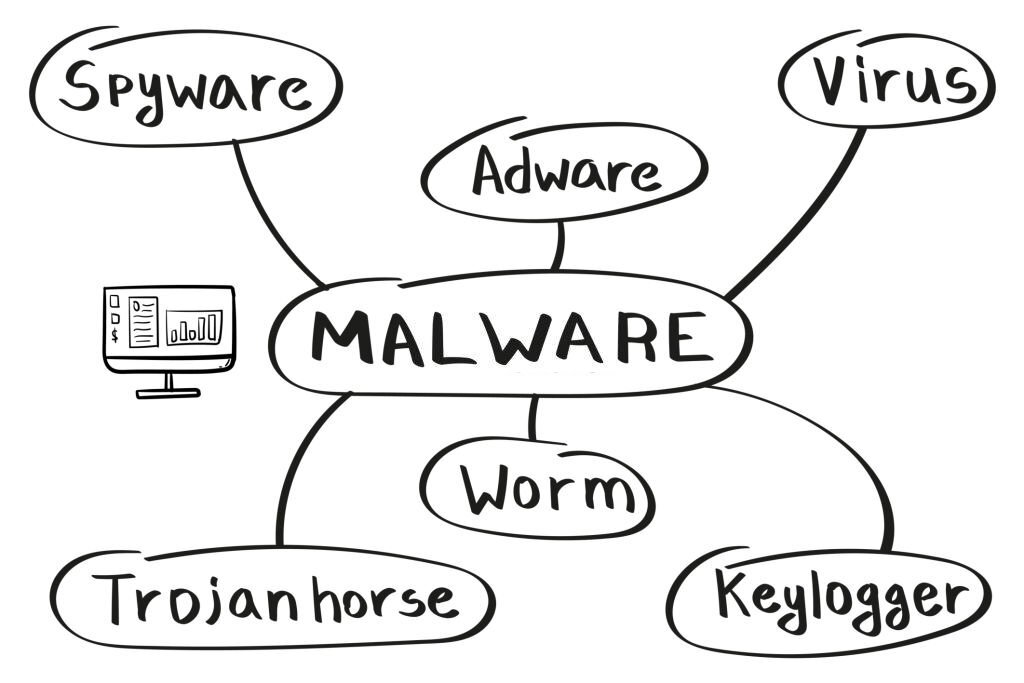

انواع بد افزار با توضیحات کوتاه

رایج ترین انواع بد افزار به شرح زیر است :

هر یک از این بد افزار هارا در ادامه توضیح میدهیم.

1. ویروس ها ( Viruses )

ویروس ها نوعی بدافزار هستند که اغلب به شکل یک قطعه کد درج شده در یک برنامه یا سیستم هستند و برای اجرا نیاز به کاربر دارند.

بین انواع بد افزار ها، ویروسها شبیه ویروسهای بدنی هستند که برای زنده ماندن به یک میزبان نیاز دارند. معمولا توسط پیوست های ایمیل منتشر میشوند و به صورت فایل های اجرایی exe هستند.

وقتی کاربر ناآگاه فایل exe آلوده را نصب میکند، ویروس با آلوده کردن بقیه برنامه ها میتواند تکثیر شود و پس از آن میتواند از طریق شبکه به بقیه رایانه ها حمله کند.

در نهایت ویروس ها میتوانند :

- برنامه هارا تحت کنترل خود دربیاورد.

- اطلاعات سیستم را سرقت کند.

- حملات DDos را راه اندازی کند.

- حملات باج افزار را راه اندازی کند.

نمونه ویروس

ILOVEYOU, 2000 : این ویروس میلیون ها رایانه را در سراسر جهان تحت تاثیر قرار داد. نحوه حمله آن ایمیلی با موضوع ILOVEYOU و پیوست ایمیلی به نام LOVE-LETTER-FOR-YOU.TXT.vbs بود.

2. باج افزار ( Ransomware )

همانطور که از اسم این بد افزار پیداست، کار اصلی آن باج گیری است. باج افزار اطلاعات قربانی را رمزگذاری میکند و در ازاء پرداخت کلیدی برای رمزگشایی اطلاعات ارائه میکند اما هیچ تضمینی برای اینکه این کلید کار کند وجود ندارد.

باج افزار اغلب از طریق کلیک قربانیان روی پیوست های ایمیل یا نصب لینک های ناشناس به سیستم نفوذ میکند. پس از نصب اطلاعات کاربران را رمزگذاری میکند و حتی ممکن است در سیستم یک بک دور برای هکر ایجاد کند.

در اکثر اوقات پرداختی ها با رمزارز ها انجام میشود که به همین دلیل به نام بد افزار رمزارز ( crypto malware ) هم بین انواع بد افزار شناخته میشود.

در نهایت باج افزار میتواند :

- سیستم را گروگان نگه دارد

- از طریق رمزگذاری اطلاعات را غیر قابل دسترسی کند

- با باج گیری منجر به ضرر مالی شود

نمونه باج افزار

WannaCry, 2017 : این حمله باج افزاری هزاران سیستم رایانه ای را که از ویندوز استفاده میکردند مورد حمله قرار داد. از قربانیان خواسته شد که برای بازیابی اطلاعات با بیت کوین باج بپردازند.

3. بد افزار بدون فایل ( Fileless Malware )

بد افزار بدون فایل در ابتدا چیزی را نصب نمیکند. در عوض روی فایل های سیستمی مثل Powershell یا WMI تغییراتی را ایجاد میکند. در واقع به جای مبتنی بودن بر فایل، مبتنی بر حافظه است. از آنجایی که این فایل های ویرایش شده توسط سیستم عامل قانونی شناخته میشوند، آنتی ویروس این گونه از حملات را تشخیص نمیدهد.

این حملات به علت مخفی ماندن از آنتی ویروس تا 10 برای نسبت به بقیه بد افزار ها موفق تر هستند.

در نهایت باج افزار میتواند :

- نرم افزار آنتی ویروس را غیر فعال کند.

- اطلاعات کاربر را جمع آوری کند.

نمونه بد افزار بدون فایل

Astaroth, 2019 : این بد افزار بدون فایل با یک لینک کوتاه دانلود میشد. هنگامی که کاربران فایل را دانلود کردند، ابزار WMIC همراه سایر ابزار های قانونی ویندوز اجرا شد. این ابزار ها کدهایی را دانلود میکردند که فقط در حافظه اجرا میشد. به این ترتیب آنتی ویروس ها آن را شناسایی نمیکردند.

در آخر مهاجم با نصب تروجان روی سیستم های آلوده اطلاعات کاربران را سرقت کرد و در سرور آپلود کرد. این بد افزار بدون فایل در درجه اول سیستم های ویندوز و کشورهای خاصی مثل برزیل را مورد هدف قرار داد.

4. نرم افزار جاسوسی ( Spyware )

نرم افزار جاسوسی یکی از انواع بد افزار است که بدون اطلاع کاربر به سیستم نفوذ میکند. کار اصلی آن جمع آوری اطلاعات کاربران است. میتواند فعالیت های اینترنتی، رمز های عبور یا اطلاعات مالی و پرداختی را جمع آوری کند.

اسم دیگر آن جاسوس افزار است و همچنین طیف وسیعی از بد افزار ها را شامل میشود. میتوان تبلیغ افزار، تروجان و keylogger ها را از انواع آن دانست.

در نهایت نرم افزار جاسوسی میتواند :

- حریم خصوصی را نقض کند.

- اطلاعات را جمع آوری و سرقت کند.

- منجر به سرقت هویت یا کلاهبرداری از کارت اعتباری شود.

نمونه نرم افزار جاسوسی

DarkHotel, 2014 : رهبران تجاری و دولتی را با استفاده از وای فای هتل، هدف قرار داده بود. از چندین بد افزار برای دسترسی به سیستم های این افراد مهم استفاده کرد. وقتی که مهاجمان به سیستم ها نفوذ کردند، با نصب keylogger سعی کردند تا رمز عبور و اطلاعات حساس را بهدست آورند.

5. تبلیغ افزار ( Adware )

تبلیغ افزار همان طور که از نامش پیداست، بد افزاری دارای تبلیغ است. با جمع آوری اطلاعات کاربر سعی میکند تبلیغات مرتبط با آن ها را به کاربر نمایش دهد. گاهی اوقات برای هدف های بازاریابی مورد استفاده قرار میگیرد.

تبلیغ افزار تبلیغ های ناخواسته را بر روی رایانه نمایش میدهد. میتواند زمانی که کاربر با بروزر کار میکند به صورت popup تبلیغات را نشان دهد؛ به همین دلیل یکی از بدترین انواع بد افزار به شمار میرود.

بعضی از تبلیغ افزار ها میتوانند با جمع آوری اطلاعات و فروش آن ها به شخص ثالث و یا سرقت هویتی و کلاهبرداری از کارت اعتباری مشکلات بیشتری را برای قربانی ایجاد کنند.

در نهایت تبلیغ افزار ها میتوانند :

- مزاحمت ایجاد کنند

- کاربران را به سمت سایت های آلوده بکشانند

- نرم افزار جاسوسی نصب کنند

- داده های کاربر را با اشخاص ثالث به اشتراک بگذارند

نمونه تبلیغ افزار

Fireball, 2017 : این تبلیغ افزار حدود 250 میلیون دستگاه را آلوده کرد و با تغییر موتورهای جست و جوی پیش فرض، فعالیت های وب قربانیان را ردیابی کرد. این بد افزار به دلیل اینکه میتوانست کدهایی را از راه دور اجرا کند، میتوانست به بد افزار مخربی تبدیل شود.

6. تروجان ( Trojan )

یکی دیگر از انواع بد افزار تروجان ها هستند که خود را به عنوان برنامه ها و نرم افزار های معتبر جا میزنند تا کاربران را فریب دهند. وقتی کاربر نا آگاه تروجان را نصب میکند این بد افزار میتواند اطلاعات سیستم را جمع آوری کند، به سیستم عامل آسیب بزند یا دسترسی هایی را از کاربر بگیرد و کار سیستم را مختل کند.

این بد افزار که به عنوان اسب تروجان هم شناخته میشود بیشتر از طریق پیوست های ایمیل دانلود از وب سایت های نامعتبر منتشر میشود. تروجان ها برای استقرار و تکثیر نیاز به کاربر دارند.

در نهایت تروجان میتواند :

- داده هارا حذف، تغییر و سرقت کند.

- به عنوان ابزار جاسوسی استفاده شود.

- به شبکه های کاربران دسترسی داشته باشد.

- حملات DDoS را راه اندازی کند.

- برای هکر دسترسی Backdoor ایجاد کند.

نمونه تروجان

Emotet : یک تروجان بانکی پیچیده است که از سال 2014 وجود دارد. یک تروجان پایدار است که میتواند سریع پخش شود. این تروجان به قدری گسترده است که یکی از موضوعات وزارت امنیت داخلی ایالات متحده است و اشاره میکند که برای هر حادثه تا 1 میلیون دلار هزینه شده است.

7. کرم ها ( Worms )

کرم ها مشابه ویروس ها نوعی بد افزار هستند که خود را تکثیر میکنند اما برای اینکار نیاز به تعامل انسانی ندارند و برای آسیب رسانی نیاز به برنامه میزبان ندارند.

آن ها میتوانند از طریق آسب پذیری های نرم افزاری، پیوست های ایمیل یا لینک های ناشناس داخل شبکه های اجتماعی به سیستم قربانی منتقل شوند. پس از نصب کرم بدون اطلاع کاربر، سیستم و یا کل شبکه ای که سیستم به آن متصل است را آلوده میکند.

در نهایت بد افزار کرم میتواند :

- فایل ها را حذف کند یا تغییر دهد.

- اطلاعات کاربران را سرقت کند.

- داخل سیستم برای هکر Backdoor ایجاد کند.

- حملات DDos و باج افزار را راه اندازی کند.

- در سیستم بد افزار ربات ایجاد کند.

- تعداد زیادی از رایانه هارا به طور همزمان آلوده کند.

نمونه کرم

Stuxnet 2008 : یکی از پیچیده ترین کرم ها در حوضه صنعتی شناخته میشود که در سال 2007 و اوایل سال 2008 با هدف خرابکاری در حوضه هسته ای ایران توسط چندین کشور طراحی و ایجاد شد. از طریق فلش مموری وارد محیط صنعتی شد.

علارغم سرعت انتشار بسیار زیادی که داشت آسیب چندانی وارد نکرد. عملکرد آن دخالت در کنترل کننده های صعنتی بود که فرایند غنی سازی اورانیوم را مدیریت میکردند.

8. روت کیت ها ( Rootkits )

روت کیت بد افزاری است که به هکر امکان کنترل از راه دور دستگاه های قربانیان را ( بدون اطلاع به قربانی ) میدهد. همچنین میتواند نرم افزار های امنیت را دور بزند و یا عملکرد آن را به دست خود بگیرد و به همین دلیل میتواند مدت زیادی به صورت مخفی روی رایانه فرد قربانی باقی بماند.

آن ها اغلب توسط پیوست های ایمیل، دانلود از سایت های نامطمئن و فیشینگ منتشر میشوند.

در نهایت روت کیت میتواند :

- دستگاه ها را از راه دور کنترل کند.

- به هکر اجازه دسترسی ادمین به سیستم بدهد.

- فعالیت های کاربران را جمع آوری کند.

نمونه روت کیت

Zalcinlo 2012 : این روت کیت از 2012 تا 2017 مفخی باقی مانده بود و کار اصلی آن تبلیغ نرم افزار بود. همچنین سیستم امنیتی سیستم عامل ویندوز را غیر فعال میکرد.

Zalcinlo از طریق نرم افزار وی پی ان جعلی وارد سیستم ها میشد. در ابتدا با بررسی امنیتی بد افزار های رقیب خود را حذف کرده و سپس مرورگر را به صورت مخفی باز میکرد و با تقلید از رفتار انسان با داده ها، از طریق تبلیغات کلیکی کسب درامد میکرد.

9. کی لاگر ( keylogger )

کی لاگر نوعی نرم افزار جاسوسی است که بر فعالیت کاربران نظارت میکند. کاربردهای قانونی از جمله نظارت بر فعالیت کارکنان یا کنترل کردن فعالیت های آنلاین فرزندان دارد.

با این حال وقتی کی لاگر برای اهداف مخرب نصب میشود، جزء بد افزار ها قرار میگیرد. میتواند رمز های عبور، اطلاعات هویتی و سایر اطلاعات حساس را سرقت کند. کی لاگر میتواند از طریق مهندسی اجتماعی یا دانلود از منابع نامعتبر وارد سیستم شود.

در نهایت کی لاگر میتواند :

- اطلاعات حساس مانند رمز های عبور را سرقت کند.

- فعالیت های کاربر را در نظر بگیرد.

نمونه کی لاگر

Olympic Vision : این کی لاگر برای هدف قرار دادن تجار آمریکایی، خاورمیانه ای و آسیایی برای حملات مخرب ایمیلی استفاده شده است.

این کی لاگر از مهندسی اجتماعی و فیشینگ برای آلوده کردن اهداف خود استفاده کرده است و هدف آن سرقت اطلاعات مهم و جاسوسی از تراکنش های تجاری افراد بوده است.

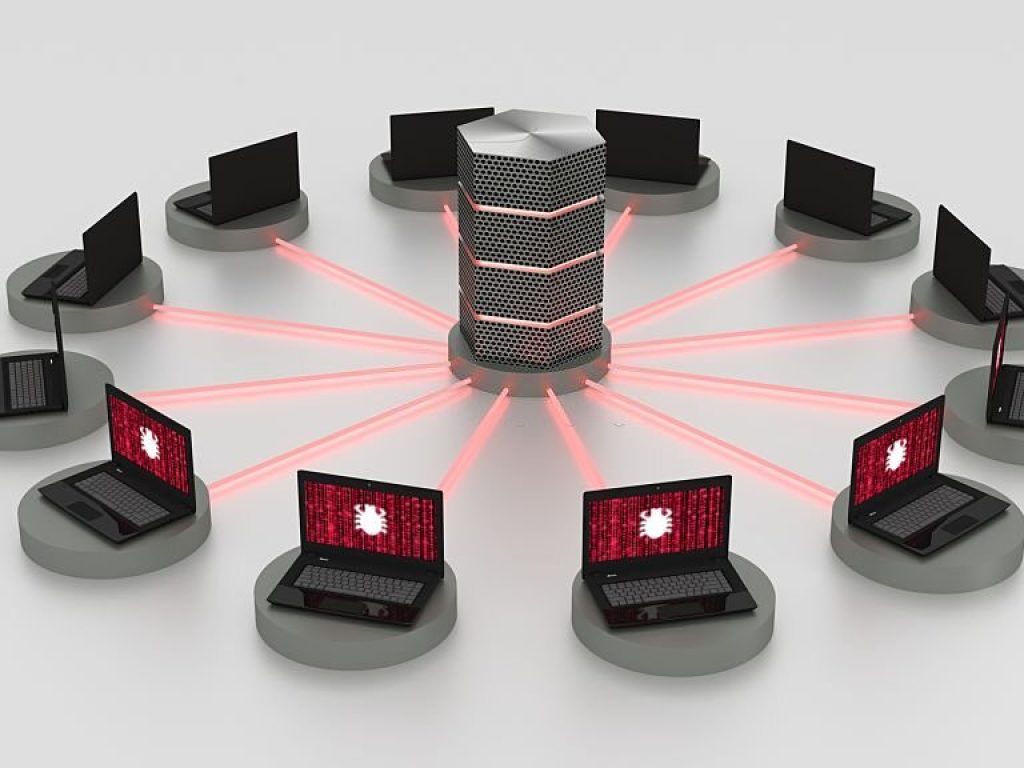

9. ربات ها ( Bots )

ربات یک برنامه نرم افزاری است که وظایف خود را به صورت خودکار بر اساس فرمان انجام میدهد. میتواند خود را منتشر کند و به سرور مرکزی وصل شود. از طریق کد مخرب وارد سیستم قربانی شده و میتواند دسترسی سیستم را به هکر بدهد.

معمولا از ربات ها به تعداد زیاد استفاده میکنند تا شبکه ای از ربات ها ( botnet ) را بسازند. از این شبکه ربات ها میتوان برای حملات گسترده مانند DDos استفاده شود. شبکه ربات ها میتوانند بسیار گسترده شوند. مثلا شبکه ربات Mirai IoT از 800.000 تا 2.5 میلیون رایانه متغیر بود.

در نهایت ربات و شبکه ربات ها میتواند :

- حملات DDoS را انجام دهد.

- فعالیت های کاربر را ضبط کند.

- ایمیل های فیشینگ را از رایانه قربانی ارسال کند.

- اجازه کنترل رایانه را به هکر بدهد.

نمونه ربات

Echobot : یک نوع Mirai شناخته شده است. به طیف گسترده ای از دستگاه های اینترنت اشیاء حمله میکند. حملات آن از طریق DDoS میباشد.

سرور های با کیفیت پویان آی تی دارای ضد بدافزار قدرتمند میباشند که نگرانی در این مورد را رفع میکنند. همچنین برای اطمینان بیشتر میتوانید لایسنس ضد بد افزار Imunify360 را برای سرور خود از پویان آی تی تهیه کنید.

به این مقاله امتیاز دهید!

میانگین امتیاز 0 / 5. تعداد رأی ها : 0

هنوز هیچ رأیی داده نشده. اولین نفر باشید!

اولین دیدگاه را اضافه کنید.