IPSec چیست ؟

فهرست مطالب

IPSec

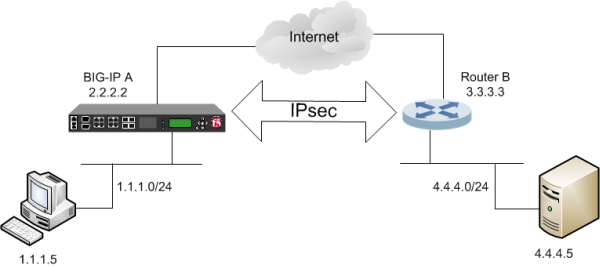

IPSec مخفف و کوتاه شده عبارت IP Security میباشد که به گروهی از پروتکلها اشاره میکند و تبادل امن بسته ها در لایه IP را پشتیبانی مینماید.به طور گسترده IPSec در تکنولوژی VPN جهت احراز هویت، محرمانگی، یکپارچگی و مدیریت کلید در کانالهای بر پایه ی IP، استفاده میشود.به عبارتی IPSec امنیت ارتباطات را در بطن کانال با کمک سرویسهای امن کدگذاری برقرار میکند. برای عملکرد درست و کامل IPSec، هر دو طرف فرستنده و گیرنده می بایست یک کلید همگانی را به اشتراک بگذارند که بواسطه به کارگیری از پروتکل “مدیریت کلید” عملی میگردد؛ این پروتکل به گیرنده اجازه میدهد تا یک کلید همگانی را بدست بیاورد و فرستنده را مطابق امضای دیجیتال احراز هویت کند.

مزایایی که IPSec برای یک رابطه به ارمغان میآورد، شامل موارد زیر میباشد:

- محافظت از حمله replay

- محرمانگی اطلاعات (رمز گذاری)

- یکپارچکی دیتاها

- احراز منبع و منشاء دادهها

- احراز نام و نشان در لایه Network

انواع حالات IPSec

حالات IPSec مربوط به سعی دو پروتکل مرکزی اش میباشد؛ (Encapsulating Security Payload (ESP و (Authentication Header(AH.

این دو پروتکل امنیت را با افزودن دیتاگرام به هدر تامین میکنند. این دو روش در شیوه ی کدگذاری بخشی از دیتاگرام که محافظت میشود متفاوت است.هر دوی این پروتکلها امنیت را با افزودن دیتاگرام به هدر تأمین مینمایند. IPSec دو حالت از کد گذاری را پشتیبانی میکند که به شرح زیر است:

- حالت Transport

- حالت tunnel

حالت Transport

در این روش که ESP (Encapsulation Security Payload) نیز مینامیم؛ IPSec هر بسته را در پیلود بدون دست زدن به هدر کد گذاری میکند. دراین روش هر دو طرف رابطه احراز هویت میشوند و همینطور قابلیت کد گذاری جابجایی دیتا نیز وجود دارد. این حالت تماما با NAT نیز سازش دارد؛ از این حالت برای ایجاد سرویسهای VPN در کانالهای NAT استفاده میشود.

حالت Tunnel

حالت Tunnel که (AH (Authentication Header نیز مینامیم؛ دراینحالت IPSec هم پیلود و هم هدر را کدگذاری مینمایند. دیتاهایی که در طرف گیرنده رمزگذاری میشوند به وسیله سیستمی سازگار با IPSec، رمزگشایی میگردند بدین ترتیب این حالت امن تر به نظر میرسد. از آنجایی که در حالت Tunnel هدر بسته IP، رمز میشود، NAT نمیتواند بر روی IP Header ویرایش نماید، بدین ترتیب در NAT سرویسهای VPN تولید نمیشوند.

معماری IPSec به چه صورت است؟

IPSec خدمات امن را در لایه کانال سفارش میدهد و همین امر سبب آزادی عمل در انتخاب پروتکلهای امنیتی لازم و تعین الگوریتم گزینه به کار گیری در سرویسها میشود. برای ساختوساز سرویس های درخواستی، در شرایطیکه لازم باشد باید کلیدهای رمز گذاری مرتبط را نیز مورد استفاده قرار داد.سرویسهای امنیتی که به وسیله IPSec ارائه میشود، دربرگیرنده ی موارد زیر میباشند:

- کنترل دسترسی

- احراز نامونشان منشاء اطلاعات

- یکپارچگی

- پروتکل anti-replay

- محرمانگی دادهها

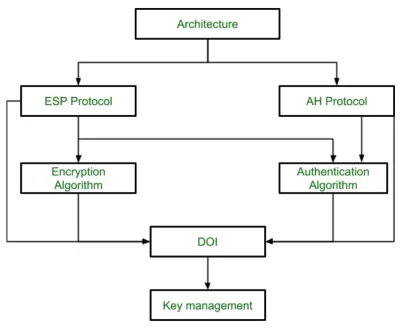

برای به کارگیری از این سرویسها، IPSec از دو ترافیک پروتکل های امنیتی AH و ESP و پروتکلهای مدیریت کلید کدگذاری به همراه فرآیندهای متناظرشان استفاده میکنند. در ادامه با ساختار پروتکل IPSec در قالب معماری آن آشنا خواهیم شد :

نکته: Anti-replay یکی از زیر پروتکلهای IPSec میباشد که مهم ترین وظیفه آن کاهش احتمال تزریق یا بازنویسی دادههای مبادله شده به وسیله نفوذگران میباشداین پروتکل بصورت غیر مستقیم امنیت را در یک ارتباط بین دو نود شبکه برقرار میکند.

(Encapsulating Security Payload (ESP :

اینشیوه بصورت عام در ارائه سرویسهایی مثل رمز گذاری و احراز هویت مورد به کارگیری قرار میگیرد.

(Authentication Header (AH :

این شیوه فقط سرویس احراز هویت دیتاگرام را ایجاد و رمز گذاری را ارائه نمیکند.

DOI : فرمت دهی payload، انواع تبادلات دیتا و نامگذاری دادهها امنیتی مثل الگوریتم کدگذاری یا ضوابط امنیتی را تعریف میکند. ISAKMP طوری طراحی شدهاست که علاوه بر لایه IP، خدمتهای امنیتی را در دیگر لایهها نیز پشتیبانی کند. براین اساس IPSec نیاز به یک DOI خاص خودش دارد.

ISAKMPl :مخفف عبارت (Internet Security Association and Key Management Protocol) و یکی از کلیدی ترین پروتکلهای موجود در IPSec است که امنیت لازم را در ارتباطات گوناگون بر روی وب مثل ارتباطات دولتی، محرمانه و تجاری با ادغام مفاهیم امنیتی از احراز نامونشان، مدیریت کلید و ارتباطات امنیتی برقرار میسازد.

Policy: عنصری کلیدی است که تعین میکند دو موجودیت میتوانند با یکدیگر ارتباط برقرار کنند یا نه؛ در صورتیکه آنان بتوانند با یکدیگر ارتباط بگیرند تعیین میکند که چه نوع تبدیلی می بایست اجرا پذیرد. فراموش نکنید درحالتی که Policy به درستی تعریف نشود، ممکن است عدم رابطه دو موجودیت را به همراه بیاورد.

پیادهسازی IPSec

طراحی IPSec شامل تکراری از عناصرمختلف IPSec، اینترفیس های تولیدی به وسیله عناصر و پروسه ورود و خروج بسته هاست. معمولا طراحی IPSec بر حسب نوع پلت فرم مختلف میباشد. در اینجا درباره طراحی IPSec ای بحث میشود که متعلق به نوع سیستم عامل مورد استفاده میباشد.

اکثرا طراحیهای IPSec، گروهی از عناصر را تعریف میکنند که دربرگیرنده: پروتکل های اساسی IPSec، SADB، SPD، Manual keying، ISAKMP/IKE، SA Management و Policy Management میباشد.

تحت عنوان یک اجراکننده IPSec، بایستی از اسم و نوع عملکر این موادتشکیل دهنده باخبر باشید.

پروتکلهای مهم IPSec : که مشمول طراحی ESP و AH میباشد. دراین طراحی، هدرها امنیت بستهها را بوسیله پروسه داخلی با SPD و SADB تامین میکنند. دراین شیوه، fragmentation و PMTU نیز قابل اجرا شدن میباشند.

SADB: این عنصر لیست (SA (Security Association های فعال را در مسیرهای ورودی و خروجی نگهداری میکند.

SADB چه بصورت دستی و چه به کمک یک مدیریت کلید اتومات مثل IKE، SA های معمول را پشتیبانی میکند.

SPD: امنیت بسته را در مسیرهای ورودی و خروجی تعیین میکند. به منظور بررسی امنیت اجرایی روی بسته با ساختار امنیتی در پالیسی، عنصرها پروتکل مرکزی IPSec، با SPD مشورت کردن میکنند.

مشابها در پروسه پردازش خروجی بسته، پروتکل مرکزی IPSec با SPD برای تعین اینکه آیا بسته خارج شده نیاز به امنیت دارد یا نه، مشاوره میکند.

Internet Key Exchange:

به صورت یک پروسه در سطح کاربر در تمامی سیستمهای عامل به حساب میآید ولی در خود سیستم عامل ها به صورت پیش فرض معمولا به صورت یک پروسه در سطح کاربر در تمامی سیستمهای عامل بیان میگردد ولی در خود سیستم عامل ها بصورت پیش فرض قرار داده نشده میباشد. در روترها ( تحت عنوان یک نود در شبکه) که در آنها سیستم عامل نیز قرار دارد، هیچ تفاوتی بیت فضای مخاطب و فضای کرنل نیست. هسته مرکزی پالیسی در دوحالت IKE را فراخوانی میکند؛ هنگامی که پالیسی نقش یک SA را بازی میکند و یا هنگامی که بسته نرم افزاری SA وجود دارد ولی SA برقرار نشده میباشد. متقابلا هنگامی که ارتباط امن مورد نیاز باشد نیز IKE فراخوانی شود.

Policy and SA management: نرم افزارهایی برای مدیریت پالیسی و SA استفاده میشوند.

و در آخر

امیدواریم از خواندن این مقاله لذت برده باشید، جهت کسب اطلاعات بیشتر به وبلاگ پویان آی تی مراجعه نمایید.

به این مقاله امتیاز دهید!

میانگین امتیاز 0 / 5. تعداد رأی ها : 0

هنوز هیچ رأیی داده نشده. اولین نفر باشید!

اولین دیدگاه را اضافه کنید.